第一作者简介:赵露,女,内蒙古呼伦贝尔人,硕士,副高级警务技术任职资格,研究方向为电子物证检验技术。E-mail: zhaolu@cifs.gov.cn

手机作为当今人手必备的电子产品,在给人们工作生活带来很多便利的同时也记录了大量数据信息,对嫌疑人手机内数据信息的分析利用正是电子物证检验的一项主要工作。目前对手机数据的分析主要基于手机中的通联记录、照片录像等可以直观查看的数据,而对各类手机应用生成的日志文件的分析在实际案件应用中鲜有尝试。本文通过一个案例介绍了应用日志分析的基本方法和思路,该案中检验人员通过对嫌疑人手机QQ应用记录的日志进行深入分析,提取到手机联网时间、网络环境切换信息、主动操作记录等信息,还原了其案发时间行为轨迹,为推断其作案嫌疑程度提供了重要依据,为案件的进一步侦办提供了有力线索。

Mobile phones, as the necessary electronic products for almost all hands today, not only bring a lot of convenience to people’s work and life but also record a good deal of data information. Digital forensics commonly relate to analysis and utilization of the information stored in suspects’ mobile phones. At present, the analysis of mobile-phone-stored data is mainly targeting to those that can be checked directly, including contact records, photos and videos, yet rare to the log files generated from various mobile phone applications in actual cases. This paper relates about a case dealing with the basic method and approach being applied into log analysis. Through in-depth parsing into the suspect’s mobile-phone-stored QQ app logs, the investigators extracted the internet connecting time, contextual network-switching information, active operation records and other useful information, having revived the suspect’s behavioral track during the crime occurring, thus providing an important reference for inferring the probability about the suspect’s committing crime and a clue for further investigation of the case.

手机取证已是当下电子取证领域较为成熟的技术, 目前检验人员和侦查人员在利用手机数据办案过程中[1]倾向于对手机内用户数据的分析[2, 3], 比如聊天记录内容碰撞、人物关系[4]的梳理等。对于人员轨迹的分析也基本停留在通过手机内GPS位置信息[5]、拍摄图片记录位置信息[6], 或通过配对智能可穿戴设备, 如智能手表[7]中记录的位置信息等方式进行梳理。对手机中日志的利用通常也都是对操作系统日志进行分析, 但随着手机操作系统权限管理越来越严格, 现在已经很难获取到较为全面的系统日志。这种情况下可以考虑对常见应用的日志进行深度分析, 通过对应用日志中记录的手机联网轨迹、应用运行轨迹等手机操作痕迹进行刻画, 同样可以为案件侦查提供重要线索, 从而为案件侦办指明方向。本文将通过一个实际案例对应用日志的分析方法进行描述。

2021年3月8日8时许, 某市公安局接到警情:某县某镇某村一小卖部内, 一对老夫妻(经营和居住者)被人杀死。侦查专家综合现场调查情况推断, 案发时间在8日凌晨1时15分至1时30分之间, 具体实施作案时间约2 min, 系一人作案。嫌疑人尾随受害人进入, 现场财物无翻动痕迹, 作案时间短、杀人目的明确。因此判断该案为仇杀, 嫌疑人为本村人员, 与受害人存在矛盾纠纷且具备一定时空条件。但是由于案发环境为农村小卖部, 出入人员复杂, 监控视频角度无法直接查看小卖部人员出入情况, 重点调查对象手机提取的数据中未发现直接线索。结合侦查调查获取的相关线索, 筛选出一名重点嫌疑人王某(男, 20多岁), 为本村人员, 具有较强的作案动机(与死者有债务纠纷)、有利的作案时空条件, 并且案发时间无不在场证明, 各方面条件均符合前期刻画的嫌疑人特征, 但是没有明确的证据或线索来进一步确认或排除该嫌疑人。

经过前期调查, 王某的相关轨迹为:

1)3月7日白天, 王某与瞿某(死者孙子)相约到小卖部打麻将;

2)当日晚8时40分左右, 王某夫妇驾车到小卖部, 与瞿某夫妇一直在小卖部打麻将, 未离开过;

3)3月8日凌晨1时10分, 瞿某夫妇和王某夫妇先后驾车离开, 从监控录像中可以观察到两个车灯分别向两个方向逐渐远去;

4)1时14分左右, 通过监控录像可以查看到一人(经现场勘查分析, 此人为女死者)手持手电筒到后院厕所, 后返回;

5)1时15分至30分之间, 案发。

王某与死者生前存在债务纠纷, 在3月8日凌晨1时10分离开小卖部之后无有力不在场证明, 其住处到小卖部步行10 min内可以到达, 返回现场作案的时间非常充分, 而且作为少数几名明确知晓死者夫妇在凌晨1点多仍未锁门睡觉的人员之一, 具有重大作案嫌疑无法排除。

案发之后技术部门已经第一时间对王某手机数据进行了提取分析, 未直接发现有价值的信息, 因此尝试从应用日志入手, 分析王某手机在案发时间段内的操作情况。检验人员对王某手机数据中的日志文件[8, 9]进行了全面筛查, 筛选出记录了3月8日前后信息的手机操作日志, 过滤掉加密存储的日志文件, 成功在QQ应用相关日志中找到了有意义的信息。本案中分析到的日志文件列表见表1。

| 表1 本案中分析的日志文件列表 Table 1 Log files analyzed in the case |

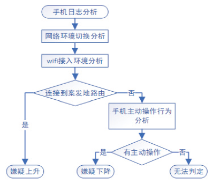

根据这些日志文件中存储内容的特点, 制定日志分析思路(图1), 本案中主要针对案发时段嫌疑人手机的联网环境和操作行为进行分析。首先分析手机联网环境切换情况, 是否曾经接入案发地wifi, 案发时段是否再次接入案发地wifi, 如果案发时段嫌疑人手机接入案发地路由的wifi, 则说明嫌疑人手机在案发时间出现在案发地周围, 嫌疑人作案嫌疑会显著提高; 如果接入的是其他网络环境, 由于还可能存在嫌疑人不携带手机作案的可能, 还需要进一步分析手机主动操作行为:如果这段时间手机一直在进行主动操作, 如打游戏、收发消息等, 则可以考虑为嫌疑人在非案发地不断使用手机, 作案的可能极小; 反之, 如果手机只是被放置在某处, 被动接收消息的话, 则无法通过手机日志信息来推断嫌疑人的行为。

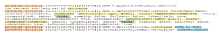

2.3.1 log.txt文件分析

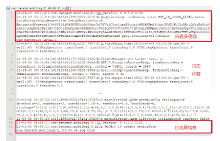

首先对\storage\emulated\0\tencent\MobileQQ\log目录下的log.txt文件进行分析。该文件记录日志较为单一, 记录保存时间为2021年2月21日至3月14日, 该文件中与案件相关时间段的日志内容如图2。文件主要记录了QQ网络连接转换的日志, 其记录结构为:

第一行:记录应用版本、手机型号、Android系统版本等信息, 不同信息使用逗号隔开。

第二行:记录日志记录时间, 标记“Start Log”开始记录日志。

第三行:记录日志主要内容, 为网络环境切换信息。

通过分析解读, 图2“<Network>”中记录的内容解析如表2所示。可以看到, 该手机在3月7日20:40、20:42, 3月8日01:10、01:13的网络环境切换情况与2.1中前期调查到的王某轨迹是相互契合的, 不过3月8日01:13与07:09之间缺少一个wifi网络到无网络状态的切换记录, 需要进一步查证。

| 表2 log.txt文件内容含义解析与王某轨迹碰撞分析 Table 2 Analysis into the log. txt file content targeting to the suspect’ s time-tracked acts |

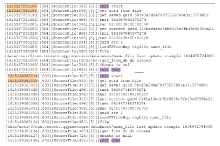

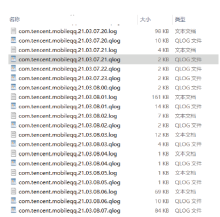

2.3.2 com.tencent.mobileqq.21.03.0X.XX.qlog系列文件分析

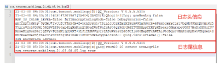

为了进一步查证3月8日01:13— 07:09之间该手机是否出现网络环境的切换, 检验人员对在storage\ emulated\0\tencent\msflogs\com\tencent\mobileqq目录下的qlog日志文件进行了分析。该目录下的部分文件(含解压缩之后的文件)列表如图3所示, 其中扩展名为qlog的文件为目录下原有文件, 不可以直接查看, 扩展名为log的文件为解压缩qlog后生成的文件, 可以直接查看。该目录中每小时创建一个新的日志文件, 用于记录这一个小时内的操作行为和一些必要信息, 相对log.txt文件中记录信息内容更加详细, 但是只记录近8 d日志, 超过周期则会覆盖, 本案中提取到的日志时间跨度为 3月7日16时至3月14日19时。

| 图3 com.tencent.mobileqq.21.03.0X.XX.qlog系列部分文件列表Fig.3 Listed part of serial files of com.tencent.mobileqq.21.03.0X.XX.qlog |

检验人员对解压产生的com.tencent.mobileqq.21. 03.08.0X.log系列日志内容进行了整体分析, 并具体分析了其记录结构, 发现每个文件的前两行和后两行固定用于记录日志文件头尾信息, 中间部分为具体日志内容, 记录应用使用期间的各种信息, 如图4所示。com.tencent.mobileqq.21.03.08.04.log和com.tencent.mobileqq.21.03.08.05.log文件均仅有日志头尾信息, 没有具体内容, 如图5所示。在com.tencent.mobileqq.21.03.08.06.log文件中, 从21-03-08 06:57:20开始记录第一条具体内容, 如图6所示。

| 图4 com.tencent.mobileqq.21.03.08.03.log部分内容Fig.4 Part contents of com.tencent.mobileqq.21.03.08.01.log |

| 图5 com.tencent.mobileqq.21.03.08.04.log全部内容Fig.5 Whole content of com.tencent.mobileqq.21.03.08.04.log |

| 图6 com.tencent.mobileqq.21.03.08.06.log部分内容Fig.6 Part contents of com.tencent.mobileqq.21.03.08.06.log |

3月8日凌晨1时至4时之间的日志文件均为正常记录, 表明应用在正常运行, 其中未记录网络切换相关信息, 表明在此期间没有出现网络切换。结合2.2.1分析结果, 可以确定该手机从3月8日凌晨1时13分接入某wifi环境后, 在4时之前未离开过该wifi网络环境。

由于3月8日凌晨4时至6时57分之间, 对应日志文件中没有记录具体日志内容, 这表示该应用在这段时间内没有运行, 那么在2.2.1中分析的log.txt文件也同样无法正常记录网络转换信息, 所以造成01:13与07:09之间缺少一个wifi网络到无网络状态的切换记录的情况。

通过对com.tencent.mobileqq.21.03. 08.06.log文件的分析, 从21-03-08 06:57:20开始记录具体内容, 包括应用初始化的相关信息和一条提示无网络连接的记录, 表明该手机在该应用未运行期间(4时至6时57分)切换到了无网络状态。

为确定王某手机在案发时段所处的wifi环境是案发地的还是他本人家中的, 需要进一步分析。根据前期调查结果, 已知小卖部路由器品牌为斐讯(PHICOM), 王某家路由器品牌为腾达(TENDA)。检验人员在com.tencent.mobileqq.21.03.07.20.log文件中找到一条图7所示的日志信息, 对该条日志解读见表3。由图7和表3信息可以看出这是一条手机应用接入网络环境转换的日志, 内容比log.txt更加详细, 两者接入网络时间记录都是“21-03-07 20:42:47”。另外接入网络的额外信息“PHICOM”为斐讯路由器的品牌, 该品牌与小卖部现场路由器品牌一致。

| 图7 com.tencent.mobileqq.21.03.07.20.log部分内容Fig.7 Part contents of com.tencent.mobileqq.21.03.07.20.log |

| 表3 com.tencent.mobileqq.21.03.07.20.log部分内容解读 Table 3 Parsing and interpreting into the part contents of com.tencent.mobileqq.21.03.07.20.log |

同样, 检验人员也在com.tencent.mobileqq.21. 03.08.01.log文件中发现了类似的记录, 如图8, 与log.txt中记录比对, 都是在2021-03-08 01:13:11连接到wifi, 并且连接的路由器品牌是Tenda, 与王某家中路由器品牌一致。结合2.2分析结果, 可以推断该手机从3月8日凌晨1时13分接入Tenda品牌路由器产生的wifi后, 直到4时之前均未离开过该wifi网络环境。

由于存在王某将手机遗留该wifi环境中只身前往小卖部作案的可能, 所以还需要进一步分析手机在此wifi环境下是否进行了人为主动操作。

2.5.1 wtlogin_20210308.log等日志文件分析

检验人员对storage\emulated\0\tencent\wtlogin\ com.tencent.qqpimsecure目录下的wtlogin_20210308. log等文件进行了分析, 此目录下的log文件只记录最近8 d的内容, 记录了应用初始化的一些相关信息。

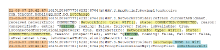

与之前分析的日志文件不同, wtlogin_ 20210308. log文件不是直接采用北京时间, 而是使用UNIX时间戳记录时间, 需要进行时间戳转换。从图9中可以看到, 该应用分别在时间戳为“1615137253190”和“1615139363019”左右进行了初始化并成功。对这两个时间戳进行转换, 对应北京时间分别为“2021-03-08 01:14:13”和“2021-03-08 01:49:23”。结合转换后的时间可以得出该应用分别在3月8日的1时14分和1时49分进行了初始化。

2.5.2 com.tencent.mobileqq_MSF.21.03.08.01.qlog系列文件分析

检验人员在com.tencent.mobileqq.21.03.08.01. qlog文件同一目录下找到了com.tencent.mobileqq_ MSF.21.03.08.01.qlog系列日志文件并进行了分析。该日志文件记录了手机开屏和关屏的时间等信息, 如图10所示。经过分析, 对该日志的结构解析如下:

1)StandbyModeManager, 用于记录该应用在待机过程中监听的手机操作;

2)onReceive action, 表示StandbyModeManager监听到的是哪些操作;

3)android.intent.action.SCREEN_ON和android. intent.action.SCREEN_OFF, 表示屏幕打开和屏幕关闭记录。

| 图10 com.tencent.mobileqq_MSF.21.03.08.01.log文件部分内容Fig.10 Part contents of com.tencent.mobileqq_MSF.21.03.08.01.log |

根据该日志记录数据的特点, 检验人员考虑从打开和关闭屏幕的时间来分析研判该手机在案发时段是否存在主动操作。com.tencent.mobileqq_MSF. 21.03.08.01.qlog文件中记录“SCREEN_ON”和“SCREEN_OFF”的时间梳理如表4, 其中最后一条关屏记录是1时47分, 再下一条开屏记录是6时17分, 记录在com.tencent.mobileqq_MSF.21.03.08.06.qlog文件中。首先与前文已知分析结果进行比对, 手机连接wifi、初始化QQ等行为时间点, 与该文件中的开屏和关屏记录相吻合。然后对开关屏间隔时间规律进行分析, 假设手机处于锁屏状态被动接收消息提醒, 导致亮屏后再熄屏, 那么应该会有几对SCREEN_ON到SCREEN_OFF的间隔时间是相同的, 而表4没有这样的规律。

| 表4 SCREEN_ON和SCREEN_OFF记录时间 Table 4 Recorded time with SCREEN_ON and SCREEN_OFF |

通过以上分析可以得出结论, 该手机在案发时段一直在由Tenda品牌路由器构造的wifi环境中, 并一直在主动打开屏幕、关闭屏幕, 不考虑其他人代替王某操作手机的情况下, 则可判定王某不具备作案时间和地点条件, 嫌疑显著下降。后结合其他侦查情况, 最终专家组排除了王某的作案嫌疑。

1)日志文件[10]是根据一定规则记录系统或应用执行主动任务或监听任务情况的文件, 由于是遵循一定规则自动记录, 因此这在一定程度上比应用数据本身更加客观, 可以在一定程度上甄别具有反侦查意识的嫌疑人进行主观误导侦查的行为。

2)除非卸载删除整个应用, 否则嫌疑人无法主动删除应用日志。因此在嫌疑人删除应用数据而无法恢复的情况下, 对应用日志的分析可以成为案情分析的一个重要手段。

3)日志文件中往往记录了很多在应用数据中无法体现的有意义的信息, 因此可以通过综合日志文件分析结果与应用数据分析结果, 对整个案情脉络产生更加完整和充分的认识。

1)从技术角度来说, 现在很多应用日志在记录过程中都进行了加密或压缩处理, 需要利用技术手段进行解密; 而且不同手机型号、应用类型、不同版本的日志记录方法和内容不同, 日志文件本身的结构、内容尚未公开, 可供查阅的资料较少, 需要大量实验和分析反复印证。

2)相比于应用数据可以在机身上永久保存, 日志文件保存时效非常短, 有的日志仅保存7 d或者更短时间, 超过时间日志将直接覆盖灭失, 无法被提取和恢复, 需要检验人员及时提取和固定。

3)由于不同日志的记录特征和内容不尽相同, 因此技术人员需要对所有的日志文件记录的内容和特点有全面的掌握, 这样才可以根据不同案情的需求, 具体问题具体分析, 快速制定分析方案, 才能保证最大限度地发挥日志分析的优势。

通过该案例分析可以发现, 虽然现在日志分析相关研究只处于起步阶段, 对应用日志还只能进行一些粗浅的分析, 但已经可以通过应用日志分析得到手机网络环境变化记录、手机联网记录、主动操作记录等大量有意义的信息, 而且时间记录准确、内容详实。这些信息可以帮助推断手机持有人在相应时间段内的手机操作行为, 有助于办案人员对整体案情进行分析判断, 继而为整个案件侦查指明方向。因此在今后的手机检验过程中, 应更加重视对各类日志文件的及时提取和分析, 其分析结果可以一定程度上还原手机持有人的行为轨迹、刻画其使用习惯, 将会对案件侦办起到巨大的推动作用。

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|