第一作者简介:胡颖,男,湖南邵阳人,硕士,副高级警务技术任职资格,研究方向为电子物证。E-mail: 32437862@qq.com

近年来电信网络新型犯罪给人民群众的生命财产安全造成巨大危害,也给我国公安机关的执法办案带来了巨大挑战,严重影响了社会秩序的和谐稳定。本文着重介绍了一起典型的网络借贷平台侵犯公民个人信息案件的电子数据取证过程,主要采用的技术方法包括APP数据抓包、APP反编译、源代码分析、镜像文件转换和仿真、数据库备份还原等。该案数亿条电子数据为警方锁定犯罪嫌疑人和收集固定犯罪证据提供了关键支撑,也为日后电子物证专业在侦办此类新型网络犯罪案件中发挥作用提供了可靠的经验。

In recent years, the new-type telecommunication network crimes have occasionally caused huge losses to the people’s lives and properties, posing more workloads and challenges to both the law enforcement authorities and social public security. Here is a typical real case of infringing citizens’ personal information by way of online lending platform. The investigators adopted the means of mobile application-data capture, APP decompilation, source code analysis, mirror-image file-format conversion and emulation, database backup and restoration, therewith having collected and fixed the evidence so that the suspects were successfully targeted. Focusing on the digital forensic process, this paper mainly demonstrated how to acquire hundreds of millions of data with which the key clues and evidence were managed to provide. The experience and practice conducted here would be useful and reliable for police digital forensic investigators to solve the similar telecommunication online crimes.

随着移动网络的极速发展, 传统犯罪向网络蔓延的趋势日益明显, 网络新型犯罪案件层出不穷, 持续高发, 给人民群众的生命财产安全造成巨大危害, 严重影响社会的和谐稳定。网络借贷一般分为个体网络借贷和网络小额贷款。个体网络贷款, 即P2P网络借贷, 是指个体与个体之间通过网络平台实现相互借贷, 属于民间借贷范畴; 网络小额贷款, 是指一些小额贷款公司或者银行通过网络平台向客户发放贷款, 借贷业务由银监会负责监管。一些不正规的网络借贷平台经常利用“ 无担保” “ 无抵押” “ 低利息” “ 当天放贷” 等虚假宣传, 实际上通过高额手续费、担保金、核实费、保险费、逾期费等理由收取费用, 具有极大的诱惑性。这些平台还会通过在贷款人手机或计算机上安装借贷软件, 非法获取其个人信息, 用于财务状况分析、贷款风险分析或者逾期催账。

2018年6月某日, 凌某某报警称:其于2018年3月以来, 在网上被他人以“ 无抵押、快速贷款” 为诱饵, 以自己裸照为抵押, 在“ 有凭X” 等平台上签订“ 借一押一” 虚高借款协议, 并通过对方提供的多个“ 财务微信” 进行借款。事后被对方收取高额的利息、延期费、逾期费, 导致凌某某无法及时偿还。多日后凌某某及家人、同事和朋友均遭到对方催收人员恶意骚扰、恐吓, 其裸照亦被对方广泛发送给亲人、同事和朋友, 致使其精神恍惚, 自杀未遂。经办案民警询问, 凌某某称并未告知对方自己家人、同事和朋友的任何联系方式和通信地址, 但对方对凌某某的财务状况、工作情况、家庭地址、朋友圈等信息了如指掌。

将受害人凌某某的借款手机连接实验室计算机, 通过“ adb shell pm path” 命令获取涉案APP的apk路径后, 再采用“ adb pull” 命令提取到涉案APP安装包, 并将其安装至实验室计算机的Genymotion安卓模拟器中。

通过对“ 有凭X” APP进行使用分析, 发现该APP网络架构采用C/S结构, 数据传输使用https协议, 开启SSL Pinning机制, 数据取证采用抓包和反编译两种方式进行。

2.2.1 抓包

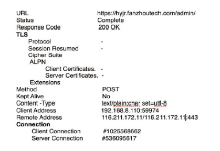

由于涉案APP采用SSL Pinning机制[1], 抓包过程中只能看到APP网络连接或请求失败提示, 其解决方案主要是搭建Android7.0之前的版本取证环境或者采用Xposed框架服务中的钩子技术(Hook)绕过证书验证[2]。本案取证采用后一种方式, 并通过fidler软件, 将SSL证书替换, 获取明文传输数据, 并抓取到涉案APP服务器域名为“ hyjr.fanzhoutech.com” , IP为“ 116.211.172.11” (见图1)。注意, 如果是在IOS文件系统下抓包, 需要利用mac开发工具Xcode(推荐使用7.0及以上版本)。

对域名“ hyjr.fanzhoutech.com” 进行查询, 指向某网络科技有限公司, 属于CDN的IP, 并不是服务器真实IP地址。通过查看该域名的DNS历史记录, 未能查询到网站测试期间留下的真实IP痕迹记录。

根据往常办案经验, 国内很多诈骗类APP主要针对国内受害人进行诈骗, 从降低成本考虑, 极少会租用国外CDN。因此, 技术人员在实验室加挂了国外代理服务器, 然后尝试通过代理方式对APP进行访问, 并多次抓包分析。结果多次抓包数据均检到同一IP“ 47.97.225.33” 。通过服务器地址查询, 发现此IP属于杭州阿里云服务器, 基本可以判断此IP为该APP真实服务器地址。

2.2.2 反编译

通过jadx加载涉案APP安装包进行反编译, 在资源文件路径下可以检出该APP的注册信息、服务器配置等数据, 本案通过反编译检出涉案APP连接的服务器为“ https://hyjr.fanzhoutech.com/” , 与抓包取证的结果一致。注意, 采用加壳技术的apk文件需要先脱壳。

办案人员根据获取到的真实IP, 在阿里公司的协助下, 调出两个阿里云服务器的ECS原始镜像文件, 该文件导出格式默认为raw.tar.gz, 解压后便是Raw格式。通过使用命令“ qemu-img convert -f raw image.raw -O vmdk image.vmdk” 将Raw镜像转换为vmdk虚拟机镜像文件, 并通过VMWare进行加载还原CentOS[3]。由于没有系统原始密码, 只能通过CentOS的救援模式将密码移除或更改。进入系统后, 发现其中一个服务器系应用服务器, 并检出APP源代码; 另一个服务器系爬虫服务器, 并检出Python编写的爬虫源代码。通过源代码功能分析, 确定APP在安装后会自动获取手机通讯录、GPS位置、手机串码, 并在受害人登录淘宝或京东等账号时, 获取其登录的会话控制(Session), 然后通过爬虫模拟登录受害人各个账号爬取数据, 再以json格式传输至该公司租用的阿里OSS云存储。通过查询该公司OSS数据, 发现爬取的海量公民信息, 数据量高达40多TB。与此同时, 在应用服务器的数据库管理工具Navicat中检出数据库服务器地址10.12.70.113, 属于阿里云服务器内网IP。阿里云数据库RDS备份和还原[4]必须使用xtrabackup工具[5](注意mysql和xtrabackup的版本需要对应, 例如mysql5.6需要下载Percona XtraBackup 2.3.X), 通过命令“ innobackupex --defaults-file=/etc/my.cnf --copy-back --rsync /data/mysql” 将RDS备份文件还原至CentOS下的/data/mysql路径下, 并通过命令“ chown -R mysql:mysql /data/mysql” 给新数据库赋权限。RDS数据库本地化后, 在my.cnf主配置文件中添加“ skip-grant-table” 命令, 绕过MySQL数据库密码, 并修改root用户密码。通过对数据库进行分析, 检出三个数据库项目, 分别为放贷公司管理库、公民信息库和测试库, 其中公民信息库存储了大量公民信息, 包含身份证号码、姓名、电话、住址(淘宝邮寄)、GPS历史记录、支付宝账户记录等详细信息。 最终得益于电子物证专业前期介入, 主动侦查, 专案组成功锁定广州XX信息科技有限公司利用APP非法获取受害人的姓名、年龄、身份证号、电话号码、家庭住址、财务情况等个人信息, 并依此为各个借贷平台提供信息引流、借款人财务状况分析、打电子借条等服务的犯罪事实。

在侦办新型网络犯罪案件过程中, 电子物证专业必须在侦查前期第一时间同步上案, 才能发挥出最大打击效能。如果只注重侦查后期的证据检验鉴定环节, 往往会导致案件侦办陷入僵局。本文详细介绍了电子物证前期侦查取证的过程, 为日后相关案件的侦办提供了可靠的经验。由于电子数据具有易失性、易破坏性, 一定要在第一时间获取APP样本、服务器的真实IP、数据库的数据备份, 否则案件侦办举步维艰。对于加挂CDN的后台服务器, 难点在于准确定位后台服务器的真实IP; 对于采用数据库加密方式的案件, 一定要在第一时间收集、扣押开发者使用的计算机, 及时获取加密方式和加密文件; 对于租用服务器的续费问题, 尤其是数据量大、提取时间长的, 一定要充分利用《公安机关办理刑事案件电子数据取证规则》中的电子数据冻结手段。

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|