第一作者简介:计超豪,男,浙江温州人,学士,工程师,研究方向为电子物证。E-mail:32725229@qq.com

随着近年来移动互联网技术的快速发展,各类网络路由设备已覆盖了城市的各个角落。提取案发现场及周边相关网络路由设备内的信息,可以为破案提供有力的线索,为公安机关办理相关案件带来新的思路。本文以小米无线路由器的数据取证为例介绍智能路由器的常规取证目标和取证方法。对无线路由设备系统内的Wi-Fi密码、设备连接记录、日志等使用痕迹进行取证方法的分析,可为今后电子物证检验分析和物联网取证提供参考。

The wide-used mobile internet has brought router into universal application almost everywhere. Accordingly, router has also been increasingly involving into criminal cases. How to utilize forensic intelligence from the router to assist in solving relevant cases is a new task for forensic investigators. This paper presents a novel forensic analysis into one smart router of Xiaomi’s, beginning with an introduction about the operating system of the device. Then, the process of conducting forensic extraction through user interface to collect user’s info is explored. With examining the file system in the smart router, the forensic approach is finally built up into acquiring the evidential data like Wi-Fi password, connection records, operating logs. A reference may be offered here for electronic forensics into the internet of things.

根据工信部公布的通信业经济运行情况报告[1], 移动宽带用户(即3G和4G用户)占比达78.1%, 2017年净增1.48亿户。数据显示, 至2017年9月末, 三家基础电信企业的移动电话用户总数达13.9亿户。移动智能终端连接互联网的数量已经超过个人计算机, 正在成为人们接入网络的主要方式。最直观的是接入网络的终端形态正在发生变化, 互联网业务及数据信息也从以个人计算机为中心逐步向以手机等移动智能终端为中心转变。2017年电信业务收入结构占比中, 移动通信业务收入达72%, 远高于固定通信业务收入。随之而来的是各类无线路由器的不断普及, 在一些城市中网络通过无线路由设备覆盖了城市的各个角落。这为我们办理相关案件提供了新的思路, 如何通过提取案发现场及其周边相关路由设备内的信息, 为案件提供有力的线索, 成为摆在我们面前的一个崭新的课题。

智能路由器通常是指具有独立操作系统, 可以由用户进行智能化管理的网络路由器。自2013年起, 以小米路由器为代表的智能路由器逐渐成为用户的主流选择, 也成为电子取证工作中一项新的挑战。智能路由器作为犯罪现场环境一个组成部分, 其内部存储的用户数据可能为办案人员提供重要线索, 是未来电子物证检验工作中必不可少的一个环节。本文从智能路由器的取证目标和取证方法入手, 介绍如何对智能路由器进行取证。由于小米路由器较早进入智能路由器市场, 并且引领了智能路由器的发展与普及, 在国内的家居智能路由器的占比也较高, 故本文选取小米智能路由器为主要代表进行介绍。

传统路由器是指以提供基本的网络功能为主的路由器产品。智能路由器有别于传统路由器, 其提供了丰富的扩展应用功能, 内置离线下载、内网检测、视频加速等功能, 用户可以根据需求下载扩展应用, 比如PT下载、远程下载、广告拦截、备份助手等, 用户可根据自身的需求, 个性化定义路由器, 也就是智能路由器包含了更多的个人信息记录。目前常见的智能路由器操作系统大都由OpenWRT、Tomato、DD-WRT等基于Linux的嵌入式设备开源操作系统发展而来[2]。这其中由OpenWrt二次开发而成的路由器系统最为常见。

智能路由器与传统路由器也具有一定的外观区别。由于智能路由器含有独立操作系统且功能丰富, 因此通常带有较大的存储空间, 有独立存储介质或具有可扩展性。部分智能路由器在外观上体积显得较大, 通常含有USB扩展接口。另外, 从品牌上区分, 新兴的移动互联网企业发布的路由器通常为智能路由器, 例如小米、360、极路由等。

通过浏览器进入路由器的后台管理界面, 输入登录密码后, 能获取到一些直观的基础信息, 比如连接到该路由器的设备信息, 路由器运行的日志记录等。

图1是美国网件(Netgear)路由器的部分日志信息, 显示设备上发生的事件和活动日志。日志信息记录了路由器与终端设备之间的交互, 终端设备使用MAC地址(Medium/Media Access Control地址, 用来表示互联网上每一个站点的标识符, 采用十六进制数表示, 共六个字节)来作为在路由器中交互的唯一的标识。

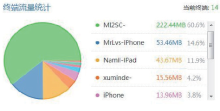

小米路由器的后台管理界面如图2所示, 设备管理界面显示了连接到该路由器的终端设备名称历史记录, 以及产生的流量统计。

在路由器的Wi-Fi设置界面, 可以查看路由器的Wi-Fi名称和密码, 如图3所示。

小米路由器开发者版操作系统的登陆界面还提供下载路由器的运行日志。下载后将会得到一个以时间命名的压缩包(如图4所示), 解压后获得图中文件。其中, “ trafficd.log” 记录了连接过的终端设备的名称、MAC地址、IP地址等信息, 如图5所示。“ messages” 日志文件记录路由器在运行过程中的大部分事件, 分析该文件也可获得连接至该路由器的终端设备的MAC地址以及连接时间。

如小米路由器这一类智能路由器, 常配置有一块存储介质, 用于安装路由系统和保存数据。取证方法与Windows系统取证类似, 首先使用只读设备对目标设备进行数据固定, 执行克隆或镜像, 然后利用取证软件加载克隆盘, 分析文件系统, 恢复删除文件等, 提取电子证据[3]。以上的Windows取证规范与操作均可适用于智能路由器的存储介质, 只是痕迹取证方面, 需要对路由器做专门的解析及处理。

以小米路由器为例, 介绍智能路由器存储介质(硬盘)的取证思路和方法。首先拆除小米路由器的底壳, 将路由器中硬盘拆下取出, 路由器中的硬盘与普通笔记本电脑硬盘相同。由于路由器系统使用的Linux内核, 硬盘分区格式为ext4, 无法直接挂载在Window系统下进行数据浏览, 因此需要先对硬盘制作镜像, 再使用取证专用的分析工具打开镜像文件, 并查看文件和数据。在取证工作中使用的计算机类取证软件, 均可支持路由器镜像加载, 例如 FTK Imager、WinHex、R-Studio等, 本文中使用平航计算机取证软件加载和分析该硬盘镜像。加载镜像后, 能够直观地浏览到该路由器的各个分区以及文件系统(图6), 并从中获取到关键信息。前文中提到, 智能路由器大多数搭载基于Linux内核的系统, 因此该文件系统与我们常见的Ubuntu、CenterOS等非常相似, 具有类似的分区及文件夹结构。

2.2.1 连接记录

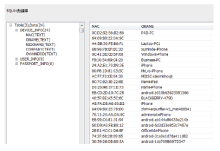

在路由器取证当中, 关注最多的是该路由器连接过的设备, 以证实某些设备是否在路由器范围内出现。通过对介质中的文件进行寻找搜索, 最终在分区3中找到/ etc/xqDb文件, 这是一个SQLite数据库文件, 使用SQLite浏览工具打开该文件, 在表“ DEVICE_INFO” 中, 可以发现路由器记录了曾经连接过的终端设备的MAC地址和设备名称, 如图7所示。

2.2.2 日志

在分区3的/ usr/log目录下, 存放了大量的messages日志文件, 从镜像中我们可以发现, 直接从路由器的管理界面下载的日志并不完整, 只包含了近期的两份日志, 而镜像中留存了更早的日志记录(图8)。依据Linux日志管理系统的规则(自动对旧的日志进行截断或轮循、压缩以及删除), 在图8左所示文件中, messages.5.gz中包含了最早的日志记录, 图8右所示是日志文件的具体内容。

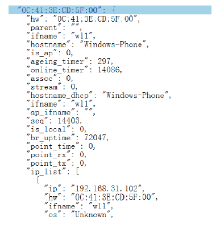

结合日志记录与“ /etc/xqDb” 中的MAC地址, 可以分析出名为“ Windows-Phone” 的设备连接时间与断开时间, 分别显示为“ startSceneByDeviceStatus: mac=0c:41:3e:cd:5f:00, connected=1” 和“ Device Disconnet:0C:41:3E:CD:5F:00” 。“ connected=1” 表示终端设备0c:41:3e:cd:5f:00连接成功, “ Device Disconnet” 表示终端设备0C:41:3E:CD:5F:00断开连接。由于目前大部分智能手机在进入路由器范围内后会自动连接曾经连接过的路由器, 因此通过日志分析也可用于判断该设备进入和离开该路由器覆盖范围的时间戳。

2.2.3 用户文件

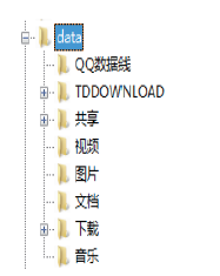

在分区4/data目录下存放了用户文件(图9), 该文件夹是一个共享文件夹, 连接至该路由器的设备可在网络路径中访问这些文件。

智能路由器通常具有远程操纵下载数据的功能, 能将文件下载保存在路由器自带的硬盘中, 文件夹的下载记录也记录在相应文件中。定位到文件/thunderDB/etm.db, 使用SQLite浏览工具打开该文件, 在“ task_info” 表中记录了相关信息, 具体包括:“ create_time” 任务创建时间、“ start_time” 下载开始时间、“ finish_time” 下载完成时间、“ name” 下载文件名、“ path” 文件保存路径, “ url” 下载链接地址。

2.2.4 Wi-Fi密码信息

路由器将Wi-Fi信息存储在分区3“ /etc/config/wireless” 文件中(图10), 其中:option ssid ‘ WIFI_NAME’ 显示该路由器无线名称为“ WIFI_NAME” , option key ‘ ThisIsWifiPassword’ 显示该路由器无线密码为“ ThisIsWifiPassword” 。

智能路由器是数字智能终端与网络连接的关键数据中间介质, 对其进行数据固定和分析符合公安机关刑事案件现场勘验、检查的任务要求, 而且随着科技的进步, 也必然会成为新形势下公安机关电子物证检验鉴定以及侦查中新的工作内容。在过去的电子取证行业, 鲜有针对智能路由器的取证方案, 办案人员在分析此类型案件时缺乏参考资料。本文以常见的小米路由器为例进行取证方法研究, 提出了有效的智能路由器数据取证思路和方法, 可为办案人员提供新的侦查思路, 也为今后新型智能终端以及物联网取证技术研究提供参考。

| [1] |

|

| [2] |

|

| [3] |

|