第一作者简介:赵露(1988—),女,内蒙古呼伦贝尔人,硕士,研究实习员,研究方向为电子物证检验技术。E-mail:zhaolu@cifs.gov.cn

智能手表由于其体积小巧功能丰富的特点在近年来受到消费者的广泛欢迎,它存储着大量有重要取证价值的信息,如通话记录,即时消息,GPS记录,健康数据记录等。这些电子数据无疑会丰富电子物证数据资料,为侦查破案和立案诉讼提供重要线索和有力证据。本文首先对国内外智能手表取证研究和应用的现状进行了总结,然后通过对具有不同特点的智能手表进行数据提取和解析的实验,总结出了可被迅速投入实战的可行取证方法。研究发现,本文中提到的方法可以对市面上常见的智能手表进行电子数据取证。本文还通过对智能手表的硬件架构和软件数据结构进行的研究,分析了智能手表取证的难点,并在最后提出了未来智能手表取证研究的方向,为广大电子物证研究和技术人员提供参考。

Smart watch, widely popular because of its convenient portability and rich functionality, can store plenty of information such as phone-call history, instant messages, GPS records and health data, all those important for digital forensic investigation to get key clues and strong evidence. In this paper, the present situation was summarized on smart watch at its digital forensic researches/applications home and abroad. The technical difficulties were followed to be analyzed according to the hardware architecture and software data structure of smart watches. Therefore, three practical methods were proposed on the basis of experiments that had been carried on extracting and analyzing the selected characteristics-different smart watches so that the practical digital forensic means were thus concluded for obtaining the data from those commonly-seen smart watches in market. Finally, the future direction was put forward on the digital forensic researches about smart watches, with purpose of providing references to relevant both researchers and technicians who are engaging in digital forensics.

智能手表, 作为可穿戴设备[1]的一种, 由于其使用更加便捷, 可完成功能更多, 成为最受欢迎的可穿戴设备之一。智能手表内置智能化系统, 通过配对智能手机或独立连接到网络可实现多种功能。除了可同步手机中的电话、短信、邮件、照片、音乐等数据信息外, 具有GPS、心率传感器等功能的手表还可以监控并记录用户的心率、运动轨迹等运动健身和医疗保健信息[2], 并可与手机或云存储空间进行同步。这些功能必然使智能手表中存储大量电子物证数据信息, 而对这些数据信息的获取也必然会成为未来电子物证技术发展的一个重要方向。

1 智能手表取证国内外研究现状目前国内外研究机构都已经逐渐开展了对智能手表取证的研究, 但是由于智能手表是近两年才爆发式增长的电子设备, 因此其研究大都处于刚起步状态, 相关文献和案例还较少。

国外方面, 已有多起案件使用智能手表中的数据信息作为证据和线索[2]。目前已知首次被报道的将智能手表的活动数据作为证据的案例是在加拿大一起人身伤害诉讼中, 原告要求用她佩戴的Fitbit智能手表的数据, 来证明她在事故发生后的行动力水平突然下降[3]。该案并非直接由Fitbit递交原始数据作为证据, 而是交由第三方分析机构Vivametrica做综合分析, 并提交一份可信报告给法院。涉及智能手表数据的另一起案件中, 相关的睡眠监控数据和运动轨迹数据帮助推翻了原告的证词[4]。原告声称在睡眠中被绑架, 而警方提取她佩戴的Fitbit检验后, 其中数据却证明了她在自己声称睡眠的时段里是清醒的, 并且整个晚上都在走动。由这些案例可以推断, 通过随身佩戴的智能手表直接获取活动数据, 可以应用的领域范围应该更广阔。生产手机取证设备的以色列Cellebrite公司在2015年7月7日的更新日志中称其设备UFED已经可以绕过屏幕锁, 对包括LG G watch和三星Galaxy GearSM-V700在内的搭载Android Wear系统的智能手表数据进行物理提取[5]。

国内方面, 相关研究人员已经对智能手表开展了取证研究。美亚柏科的研究人员研究了Apple Watch的取证方法[6], 他们研究了其中应用软件的安装方式, Apple Watch与iPhone手机之间的信息交互关系, 可利用物理接口等。研究者通过iTunes对与Apple Watch配对的iPhone文件进行备份, 再利用取证软件对备份文件进行解析, 得到了大量有用的数据, 这些数据中不仅包含了Apple Watch的所有人信息、配对时间、连接的Wi-Fi适配器MAC地址、蓝牙MAC地址等智能手表本身的信息, 还包含了由数据同步得到的通讯录、APP列表、邮件账户等其他数据。研究人员发现Apple Watch和配对iPhone之间的数据信息并非实时同步, 在iPhone中删除的信息和卸载的APP并不会相应在Apple Watch上进行删除。因此对Apple Watch的数据进行提取将找到很多手机中已被删除的有价值的数据, 并可作为iPhone App数据删除恢复的来源。

本文作者通过大量调查分析和一系列实验验证来研究智能手表的取证方法。通过市场调研, 选择了市面上比较流行的几款进行实验。这些智能手表的选择充分考虑到其搭载系统和适配系统, 以及具备的功能和面向用户等方面, 几乎包含了市场上智能手表的所有主流类型, 保证这些类型覆盖了80%以上的用户选择。本文的研究对象见表1。

| 表1 实验用智能手表 Table 1 Smart watches for experiment |

通过实验, 本文提出了几种在目前技术水平下可被广泛投入实战的智能手表取证方法。

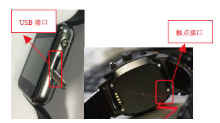

通过研究发现, 具有外接数据接口的手表可以通过其外置的接口直接取证。目前市场上有部分智能手表, 可以通过表壳背面的触点(见图1)连接USB数据线进行充电和数据传输; 部分国产智能手表, 如本文实验中的好奔智能手表和GEAK Watch Pro智能手表, 会在手表外部直接留有USB数据接口或触点, 可直接连接电脑进行数据传输; 某些智能手表将数据端口整合到充电终端上, 如:三星将其手表Gear 2的USB连接线端口整合到对应的充电终端上, 借助其充电终端可以将智能手表与电脑进行连接[7], 在电脑上进行数据操作; 另一方面对于大部分外壳表面并没有数据传输接口的智能手表, 很多在表壳内部保留了USB插针[8], 因而可以尝试通过连接表壳内部的USB插针进行取证工作。由以上分析可知, 对可以通过USB连接到电脑的智能手表可以考虑通过USB连接线, 利用相应取证设备对智能手表中的数据进行提取和分析[9]。

根据手表不同的型号和不同的系统可考虑采用物理提取或逻辑提取方法。1)物理提取方法。大部分国产智能手表采用MTK芯片, 连接电脑通过手机取证工具就可以直接获取到手表芯片的完整镜像并进行解析。项目组已对搭载MTK芯片的国产“ 好奔” 智能手表进行镜像提取并解析成功(见图2)。2)逻辑提取方法。对于无法进行物理提取的机型, 可考虑逻辑提取的方法。目前针对部分智能手表操作系统已可以获取系统权限进而进行取证。如基于Android Wear系统的部分手表型号已经可以通过刷入第三方Recovery刷机包或ROM的方法获取ROOT权限[10], 在此基础上可以对其进行更加全面的数据获取。

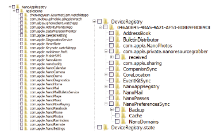

目前几乎每款智能手表, 包括可以插入SIM卡进行独立电话拨打的手表, 都需要与对应的手机进行配对[11], 并与手机进行数据交互和同步。交互方式通常是在配对手机上安装对应的APP, 在该应用下进行一系列设置使得手机和手表之间可以进行同步交互。因此可以考虑将智能手表中的数据同步到对应的手机APP上, 再利用手机取证设备对手机中应用进行取证分析, 从而间接得到手表中的数据[12]。以Apple Watch为例, 它会将其中数据与配对iPhone进行同步, 因此对iPhone备份文件解析可以得到Apple Watch中的数据。笔者对有配对Apple Watch的iPhone的backup文件进行解析(见图3), 在路径“ \private\var\mobile\Library\DeviceRegistry” 下可以找到配对Apple Watch的很多信息, 比如该路径下的“ NanoAppRegistry” 文件夹下可以找到所有在Apple Watch上安装的应用[19]。此种方法尤其适用于没有物理接口的手表, 如上文中列出的Apple Watch、Moto 360二代、HiClingVOC、小米手环等不同种类的智能手表均可考虑采用此种方式来进行取证。

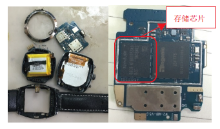

部分机型的智能手表使用与手机类似的存储芯片。对于这类智能手表, 可直接对其硬件进行拆解, 得到存储芯片, 通过相应设备对芯片中的数据进行物理提取[13]并解析。这种方法可以得到智能手表最完整的数据, 但需要面对的困难是智能手表的硬件集成度更高, 拆解过程中可能容易损坏存储芯片, 对取证人员的技术水平有了更高的要求。笔者现已对GEAK Watch Pro等智能手表进行了拆解, 并成功提取到芯片数据镜像文件(见图4)。

受体积和技术的限制, 一部分智能手表(多数为国产山寨手表)机身内存较小, 需要通过外置存储卡进行数据存储, 在这种情况下手表的大多数媒体数据都会存储在其外置存储卡上(见图5), 因此对外置存储卡进行取证非常有必要。

由于智能手表具有体积小但数据复杂等特点, 取证工作仍面临很多困难需要继续解决。

由于要满足体积小巧外形美观等要求, 大多数智能手表没有用于数据传输的接口, 充电也通常采用无线充电的方式[15], 手表中的数据都是通过无线连接方式同步到手机上。在这种情况下, 过去在手机取证中常用到的USB连接电脑进行数据提取的方式就无法使用。虽然可以考虑采用上文中通过手机端获得部分数据, 但由于手机和手表间的同步并非实时, 且手表中数据并不会完全同步到手机上, 也就是说手机端和手表端的数据并非完全一致, 这种情况下对手表的单独取证变得尤为重要, 也将是未来智能手表取证的重要研究方向。

在研究过程中, 笔者提出了一些其它的方法和设想, 但限于目前国内外的技术水平, 这些方法仍需要进一步的研究, 不能被立刻用于实战。但对这些技术方法的了解和研究有助于拓展电子物证的取证思路, 突破取证瓶颈, 进而深化电子物证的取证工作, 促进电子物证专业发展。结合现有研究进展及上文中总结的智能手表取证难点, 本文列出其中两种思路以供参考。

就目前研究结果来看, 手表和其配对手机通过蓝牙、Wi-Fi等无线形式进行通讯和数据同步, 大部分仍采用一种较弱的加密机制SSL 2.0, 使用专门的破解工具很容易就可以将密码暴力破解出来[22], 而一旦破解之后就可以监控手表和手机之间传送的信息。目前智能手表的固件更新加密也非常不足, 这为我们通过无线的方式向手表的操作系统刷入取证需要的固件信息提供了便利。

目前主流电子产品厂商(如苹果, 华为等)为用户免费提供了云同步功能和一定大小的云存储空间以存储同步数据。用户可以将重要数据(如通讯录, 短信息, 相册, 系统设置等)同步备份到云空间, 在必要的时候再将这部分数据恢复到本地。该功能由于非常方便快捷, 大多消费者都会选择使用, 也是厂商推荐的方式。考虑到与手机配对的手表中的一部分信息也会被同步到云端, 因此对云备份进行取证, 也是获取手表中数据的一个有效途径。

本文首先就目前国内外智能手表取证的现状进行了总结, 分析了智能手表取证的一些难点, 并在此基础上提出几种就目前技术水平可行的取证方法, 最后展望了未来可能的取证方法发展趋势。智能手表是近几年才新兴的电子产品, 国内外对它的取证技术还不够成熟, 仍然有很大进步空间。本文提出的几种取证方法通过实验验证可以被应用于实战, 希望能够为电子物证检验人员今后的工作提供帮助和参考。

The authors have declared that no competing interests exist.

作者已声明无竞争性利益关系。

| [1] |

|

| [2] |

|

| [3] |

|

| [4] |

|

| [5] |

|

| [6] |

|

| [7] |

|

| [8] |

|

| [9] |

|

| [10] |

|

| [11] |

|

| [12] |

|

| [13] |

|

| [14] |

|

| [15] |

|

| [16] |

|

| [17] |

|

| [18] |

|

| [19] |

|

| [20] |

|

| [21] |

|

| [22] |

|